A New Method of Realizing Fingerprint Authentication on Smartcard

Shichao Chen Bin Yu

Electronic Technology College, Information Engineering University, Zhengzhou 450004,China

(Di terjemahkan Oleh Indra Adi Putra, STSN)

Abstraksi

Suatu metode baru menyadari otentikasi sidik jari pada kartu pintar telah disajikan berdasarkan SOC, metode ini menempatkan algoritma preprocessing yang paling membuang-buang waktu proses, dari kartu. Ini tidak hanya menurunkan kompleksitas menyadari otentikasi sidik jari pada Smartcard, tetapi juga menjamin keamanan informasi sidik jari karena citra sidik jari asli telah berubah dengan algoritma kriptografi kertas ini. Hasil penelitian menunjukkan bahwa metode ini dapat mempersingkat waktu verifikasi sidik jari secara efektif.

IntroductionAda banyak masalah keamanan dengan smartcard karena pengguna berdasarkan mekanisme otentikasi PIN[1]. saat ini, sebuah metode populer untuk mengatasi permasalahan tersebut adalah dengan menggunakan biometrik yang merupakan teknologi identifikasi securer[2,3,4]. dan fingerprint teknologi identifikasi adalah satu cara yang diandalkan diantara metode otentikasi dengan teknologi biometric[5]. Smart Card adalah semacam sistem embed yang biasanya memiliki keterbatasan sumber daya. secara umum, banyak sumber daya, seperti waktu dan memori, diperlukan ketika algoritma fingerprint dieksekusi. Oleh karena itu, efisiensi ketika proses eksekusi algoritma pada Smartcard harus dipertimbangkan. Keamanan informasi fingerprint juga harus dipertimbangkan karena fingerprint adalah jenis informasi pribadi yang pasti. Setelah informasi fingerprint bocor, itu akan membahayakan keamanan sistem keseluruhan dan privacy pengguna. Bahkan, otentikasi fingerprint pada Smartcard merupakan proses menyeimbangkan efisiensi dan keamanan, dan metode yang dapat dibagi menjadi tiga jenis yaitu

Template on smart card (TOC)[6,7]

Template pada fingerprint di letakkan di smartcard hanya ketika fingerprint tersebut digunakan, fitur extraksi dan matching dilakukan di luar sistem smartcard. Pada saat fase enrollment (input), hasil tersebut dihasikan di luar kartu yang menjadi media penyimmpanan.

Selama prosedur verifikasi pada fingerprint, input tersebut dibandingkan dengan hasil input dari hasil ekstraksi dari fingerprint user. Metode ini menyediakan otentikasi fingerprint yang menghasilkan sedikit resources dan menyediakan metode yang sangat murah. Sebagai tambahan karena prosedur otentikasi fingerprint dilakukan di luar kartu, maka akan sangat rentan terhadap mailicious attack.

Match On Smartcard (MOC) [6,7]

Fase Matching dilakukan ketika fingerprint tersebut diperoleh, dan fitur ekstraksi juga dilakukan diluar kartu. Matching memiliki sedikit kebutuhan untuk performance pada smartcard, karena hanya data template pada fingerprint saja yang disimpan dan di “match” dengan algoritma yang dieksekusi di dalam kartu. Bagaimanapun, keamanan pada metode ini perlu ditingkatkan, karena fingerprint di proses diluar kartu, sama seperti TOC.

System on Card (SOC) [6]

Dengan perbaikan pada teknologi IC pada Smartcard, ini sangat mungkin untuk diintegrasikan dengan berbagai prosedur otentikasi pada smartcard. Metode ini menghasilkan otentikasi fingerprint yang disebut SOC. Dengan menggunakan metode ini, informasi pada fingerprint akan aman selama digunakan.

Metode ini dapat menyediakan perlindungan yang lebih baik dibandingkan dengan metode otentikasi “former 2 methods”. Bagaimanapun metode ini dikatakan metode resources wasting, karena SOC hanya menggenerate fingerprint recognition algorithm dan sensor yang ada pada smartcard juga terbatas, tanpa mengunakan metode ini maka akan sulit untuk diimplementasiakan dan harga yang ditawarkan pun sangat mahal.

Bagian dari tiga metode diatas, G.Bella [8,9] mengusulkan sebuah metode yang dapat mensimulaskan SOC menggunakan TOC yang murah dan MOC yang melalui protokol yang dibuat. Ini dapat menyelesaikan permasalahan pada efektivitas, dimana SOC ini masih merupakan mekanisme untuk melindungi keamanan dari data fingerprint dan otentikasi fingerprint, karena informasi pada fingerprint disimpan dan di proses di komputer dalam bentuk plainteks.

Paper ini akan memberikan sebuah ide untuk mencapaikeseimbangan antara efisiensi dan keamanan dengan berbasis pada SOC. Bagian Resources wasting terbanyak dari algoritma fingerprint recognition berada di luar kartu berdasarkan analisis ketika tahapan keamanan dilakukan (TOC, MOC).

A new method of Realizing Fingerprint Authentication on Smartcard2.1 Analysis of Fingerprint Recognition Algorithm in SOCuntuk menyelesikan masalah efisiensi di otentikasi fingerprint yang berbasis SOC, proses ketika di smartcard harus dianalisis terlebih dahulu. Algoritma fingerprint recognition merupakan bagian yang didalamna terdapat algoritma pre-processing, algoritma feature extraction dan algoritma Matching [10]. tabel dibawah ini akan memperlihatkan perbandingan waktu ketika proses eksekusi dengan algoritma fingerprint recognition [11].AlgorithmPercentagePre-processingFeature ExtractionMatching80 %16%4%Tabel 1. Perbandingan waktu pada Algoritma fingerprint recognition

Berdasarkan Tabel 1, ini sngat jelas bahwa algoritma preprocessing memiliki presentase 80% dari total waktu di algoritma fingerprint recognition . Itu terjadi karena pada algoritma preprocessing membutuhkan proses yang lebih besar pada data di fingerprint (pada sensor fingerprint memiliki ukuran 256*300 Array, sekitar 76,8 KB).

Berdasarkan pada analisis diatas, paper ini megarahkan untuk mengubah tahapan atau proses pada preprocessing yang banyak menghabiskan penggunaan time/waktu, dan mencoba untuk belajar dan menyelesaikan masalah baru tentang security yang muncul pada satu waktu. Hal tersebut diciptakan sebagai semi-SOC yang di desain dengan berbasis pada SOC dan memiliki fitur security yang lebih kompleks.

Design of Semi SOCSeluruh tahapan atau prosedur dari otentikasi Fingerprint memiliki 2 fase : fingerprint enrollment dan fingerprint verification. Tahapan pada fingerprint enrollment hampir sama seperti fingerprint verification, perbedaannya terdapat pada fingerprint enrollment tidak membutuhkan eksekusi untuk algoritma matching. Karena itu hanya fingerprint verification yang akan menjadi ruang lingkup pada paper ini

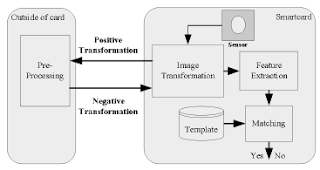

gambar1. work-flow of Semi SOC

Pada gambar 1 dijelaskan tentang work-flow (alur kerja) dari fingerprint verification pada Semi-SOC. Dari gambar tersebut terdapat 6 modul utama, yaitu : sensor, modul image transformation, preprocessing module, feature extraction module, the matching module, dan fingerprint template. terdapat 6 langkah dalam menyelesaikan verification fingerprint dengan semi-SOC.

Langkah 1: module Sensor diintegrasikan di smartcardhingga memperoleh data fingerprint dan mengirimkan data tersebut ke transformation module di dalam kartu

Langkah 2: segment pada image transformation module akan mengubahimage asli pada fingerprint dan mengirimkan image tersebut ke preprocessing module, tahapan ini juga bisa disebut positive transformation

Langkah 3 : setelah proses pada preprocessing module, data akan dikirimkan kembali ke image transformation module di dalam smartcard.

Langkah 4 : image transformation module akan mengubah image dan mengirimkan hasil dari f feature extraction module. Tahapan ini bisa disebut sebagaoi negative Transforming.

Langkah 5 : Feature extraction module mengekstraksi secara detail dari image setelah negative transforming.

Langkah 6 : Data dari tahap 5 akan dibandingkan dengan template di dalam kartu, kemudian hasil tersebut merupakan perbandingan dengan Smartcard COS

2.3 Image Transformation

Perbedaan yang paling penting antara semi SOC dan SOC ada pada former puts dari algoritma fingerprint Recognition dan enkripsi dari information fingerprint ketika sebelum dikirimkan.

Selection of the encryption method

Algoritma enkripsi bisa untuk tidak merubah nilai numeric dari data fingerprint karena preprocessing module membutuhkan proses original Pixel pada data yang akan diubah. Karena itu, perubahan algoritma harus bisa bisa dikontrol. Selama preprocessing, beberapa pixel di sekitar fingerprint image dapat dijadikan referensi, dan transformation bisa untuk memproses beberapa gambar di smartcard.

Design of The Segmentation Window

Perlu untuk mendesain sebuah segmentasi window sebelum mempartisi image. Size pada fingerprint image dikirimkan dari sensor yang sudah ada. Jadi, segmentasi window bisa tetap bertahan. Teorinya, segmentasi window pada fingerprint dapat di desain saat persiapan following transformation. Sedangkan desain harus following restriction dengan mempertimbangkan kebutuhan dari kecepatan dan keamanan :

Bentuk dari window pada segmentasi disesuaikan dengan kenyamanan yang bisa dihasilkan dari software yang ada.

Window unit tidak bisa terlalu besar karena jika terlalu besar dapat menyebabkan mudah untuk di attack dan membahayakan keamanan dari data pada fingerprint

Window unit tidak bisa juga terlalu kecil karena beberapa algoritma preprocessing membutuhkan hubungan antara satu pixel dengan pixel yang ada disekitarnya, sebaliknya, kecepatan proses dapat terpengaruh.

Nilai pada tiap window unit didasarkan pada kesepakatan dengan tujuan untuk mengubah image yang ada. Pemilihan nilai tersebut harus konsisten dengan petunjuk dari data pada fingerprint

Untuk Segmentasi window, jika terdiri dari n image unit (dengan n adalah integer yang lebih besar dari 1), disebut level-n segmentasi window. Gambar 2.(a) merupakan segmentasi dengan L4, gambar 2(b) adalah segmentasi dengan L8, dan gambar 2(c) segmentasi dengan L16.

Gambar 2. contoh dari segmentation window

Image Transformation

Gambar pada fingerprint telah diubah kedalam beberapa unit gambar setelah dilakukan segmentasidari certain segmentation window. Perubahan pada image dapat didefinisikan sebagai sebuat tahapan yang merubah suatu nilai dari relative position dari image yang ada sebelumnya. Image transformation tersebut dapat selesai dengan menggunakan transformation key, Kunci pada positive dan negative transformation harus bisa dibalik untuk merecovery fingerprint image

Untuk gambar yang disegmentasi setelah level-n window disebut Ln transforming, pada gambar 3(a) adalah image setelah L4 mengalami perubahan. Positive key yang digunakan adalah [2,4,1,3] dan negative key adalah [3,1,4,2]. gambar pada 3(c) merupakan image setelah L16 mengalami perubahan dengan positive key [16,15,14,13,12,11,10,9,8,7,6,5,4,3,2,1] dan negative key [16,15,14,13,12,11,10,9,8,7,6,5,4,3,2,1]

Experiment and AnalysisDengan menggunakan metode yang ada sebelumnya dan metode SOC, keduanya dapat diimplementasikan pada USB key, SW/HW penunjang pada implementasi yaitu:Smartcard Chip adalah Z32UF diproduksi oleh ZTEIC dengan 32 bit RISH core inside, maksimum frekuensi adalah 100 MHz. Ukuran RAM adalah 8K Bytes dan RAM di luar sistem adalah 64K bytes. Clock pada PC yaitu 2,4 GHz dengan ukuran memory sebesar 490,992K Bytes. Segmentation window adalah L32 window.Percobaan dilakuakan sebanyak 4 kali, karena sangat sulit untuk merekam waktu yang pasti ketika step pada verifikasi fingerprint dilakukan, hanya total waktu yang direkam, pada tabel 2 adalah hasil dari percobaan yang dilakukan

Tabel2. Total waktu dari verificasi fingerprint

Efficiency AnalysisHasil dari percobaan diatas Semi-SOC lebih optimal dalam kecepatan verifikasi dibandingkan dengan SOC. Bagaimanapun, penambahan kecepatan tersebut tidak terlalu berbeda jauh dengan anlisis pada 2.1. Selesai preliminary analysis, Tujuan selanjutnya adalah menyebarkan communication time antara sisi dalam dan sisi di luar kartu, Seperti waktu eksekusi dari transforming Algorithm dan waktu ketika writing dan reading dari data yang dibaca oleh smartcard.

Security Analysis

Terdapat 2 aspek dalam analisis security pada Semi-SOC. Aspek pertama adalah keamanan pada verifikasi fingerprint, dan kemanan pada transformation algorithm.

Security of Fingerprint Verification

Prinsip pada semi SOC adalah data fingerprint akan diubah sebelum dikirim ke kartu. Dengan kata lain, data yang akan diproses di preprocessing algorithm akan lebih sedikit. Oleh karena itu, kita dapat mengatur dan melihat informasi dafi fingerprint yang mengalami kebocoran dari sisi luar kartu, dan keamanan dari Semi SOC meliputi kemanan pada SOC.

Security of transformation algorithm

Keamanan dari transformation Algorithm ditentukan oleh kemanan dari sistem secara keseluruhan. Image setelah di ubah dapat direcovery ke original image jika transformation algorithm nya rusak, dan keamanan dari Semi-SOC akan menggenerate ulang seperti MOC.

Untuk lgoritma transformation Ln, ukurn panjang kuncinya adalah n !. dengan kata lain, algoritma yang baik ditentukan oleh panjang dan aman tidaknya penggunaan kunci dari suatu algoritma tersebut. Percobaan pada paper ini, n sebesar 32 dan panjang kunci yang digunakan sebesar 10(35). Waktu untuk membangun dan memerikasa suatu image tidak lebih dari10(-9) second, dan untuk waktu percobaan seluruh kunci yang digunakan sebesar 10(23)hour. Dengan demikian , untuk transformation algorithm memenuhi untuk dasar keamanan.

ConclusionSebuah ide kreatif tentang metode baru untuk mewujudkan verifikasi fingerprint pada

smartcard dapat diberikan pada paper ini,untuk verifikasi pada fingerprint, kami sarankan untuk di explore lebih dalam tentang preprocessing di smartcard. Hasil percobaan dan analisis menunjukkan bahwa metode dengan Semi SOC dapat memperbaiki kecepatan di verifikasi fingerprint jika dibandingkan dengan SOC, dan dapat menjamin kemanan verifikasi dari fingerprint image transforming.

Referensi[1] Mike Bond, Piotr Zielinski, “Decimalisation table attacks for pin cracking”, Technical Report UCAM-CL-TR-560, University of Cambridge, Computer Laboratory, Feb 2003.[2] L. Bechelli, S. Bistarelli, F. Martinelli, M. Petrocchi, A. Vaccarelli., “Integrating biometric techniques with electronic signature for remote verification”, ERCIM News, (49), 2002[3] L. Bechelli, S. Bistarelli, and A Vaccarelli, “Biometrics verification with smartcard”, Technical Report 08-2002, CNR, Istituto di Informatica e Telematica, Pisa, 2002[4] L. Bechelli, S. Bistarelli, and A Vaccarelli,”certificati per impronte digitali memorizzati su smartcard”, Technical Report 09-2002, CNR, Istituto di Informatica e Telematica, Pisa, 2002[5] Yin Yilong, Ning Xinhaoo.“Development and application of automatic fingerprint is identification technology”, Journal of Nanjing University (natural science), 2002, 38(1), pp.29-35.[6] ITSC, http://www.itsc.org.sg.[7] Stefano Bistarelli, Stefano Frassi, Anna Vaccarelli, “MOC via TOC using a mobile agent framework”, Proceedings of Audio- and Video-based Biometric Person Authentication(AVBPA2005), 2005, Springer[8] G.Bella, S. Bistarelli, F. Martinelli, “Biometrics to enhance smartcard security (Simulating MOC using TOC)”, Proc. 11th International Workshop on Security Protocols, Cambridge, England, 2-4 April 2003.[9] Luca Bechelli, Stefano Bistarelli and Stefano Frassi, “A protocol for simulating Match-on-Card verification through the use of Template-on-Card technology”, TIWIS 2003, Tunis, Tunisia, 2003, pp. 21-22.[10] Tian Jie, et al, “Development of fingerprint recognition verification compared with SOC and can ensure the technology”, Progress in Natural Science, 2006, 16(4), pp 400-408[11] Yang Xin, “Reasearch and appilication of fingerprint recogniton altorithms”, Institute of Automation of Chinese Academy of Sciences, Beijing, China, 2004.

Tidak ada komentar:

Posting Komentar

terima kasi yah

madridista89