I.PENDAHULUAN

Seiring dengan perkembangan zaman, maka perkembangan dalam bidang teknologi dan keamanan informasi sangat berkembang pesat. Sehubungan dengan hal tersebut, semakin banyak pula suatu data dan informasi yang digunakan dan diamankan dari pihak pihak yang tidak berkepentingan. Adanya pihak yang ingin memperoleh suatu informasi dari pihak lain tanpa diketahui adalah hacker, macam macam jenis hacker adalah script keydies elite, oldschool, black hat atau cracker, white hat dan grey hat hacker. Pihak yang ingin memperoleh, mengubah atau bahkan merusak dari suatu informasi dan sistem disebut cracker.

Oleh karena itu dirasa sangat penting untuk merahasiakan suatu sistem dan informasi, Kita perlu mengetahui celah dari suatu sistem yang kita buat, sehingga dapat merahasiakan dan mengetahui bagaimana cara mengamankan sistem dan informasi yang ada dari para intruder.

Dengan adanya kegiatan kokurikuler ini kita tidak hanya mengetahui cara mengamankan suatu informasi ataupun sistem yang menunjang hal tersebut, namun dapat mengetahui bagaimana para hacker ataupun cracker itu bekerja, sehingga kita dapat memahami celah apa saja yang ada, sehingga celah tersebut dapat ditutupi dari ancaman pihak lain.

II.ANATOMI DAN PROSES HACKING

A. Reconnaissance

Kegiatan awal seorang Hacker untuk mendapatkan informasi yang pasti tentang targetnya Pasive Reconnaissance : kegiatan memonitor data melalui jaringan komputer, menganalisa dan menarik garis besar dari yang didapatkannya tanpa harus merubah paket datanya

Tingkat Resiko : tidak beresiko

contoh : sniffing, irformation gathering

Active Reconnaissance : kegiatan untuk menditeksi jaringan.PENDAHULUAN

Seiring dengan perkembangan zaman, maka perkembangan dalam bidang teknologi dan keamanan informasi sangat berkembang pesat. Sehubungan dengan hal tersebut, semakin banyak pula suatu data dan informasi yang digunakan dan diamankan dari pihak pihak yang tidak berkepentingan. Adanya pihak yang ingin memperoleh suatu informasi dari pihak lain tanpa diketahui adalah hacker, macam macam jenis hacker adalah script keydies elite, oldschool, black hat atau cracker, white hat dan grey hat hacker. Pihak yang ingin memperoleh, mengubah atau bahkan merusak dari suatu informasi dan sistem disebut cracker.

Oleh karena itu dirasa sangat penting untuk merahasiakan suatu sistem dan informasi, Kita perlu mengetahui celah dari suatu sistem yang kita buat, sehingga dapat merahasiakan dan mengetahui bagaimana cara mengamankan sistem dan informasi yang ada dari para intruder.

Dengan adanya kegiatan kokurikuler ini kita tidak hanya mengetahui cara mengamankan suatu informasi ataupun sistem yang menunjang hal tersebut, namun dapat mengetahui bagaimana para hacker ataupun cracker itu bekerja, sehingga kita dapat memahami celah apa saja yang ada, sehingga celah tersebut dapat ditutupi dari ancaman pihak lain.

III.ANATOMI DAN PROSES HACKING

A. Reconnaissance

Kegiatan awal seorang Hacker untuk mendapatkan informasi yang pasti tentang targetnya Pasive Reconnaissance : kegiatan memonitor data melalui jaringan komputer, menganalisa dan menarik garis besar dari yang didapatkannya tanpa harus me

contoh : mengakses host, mencari port2, letak router, detail OS yang dipergunakan dan services2 aktif

Aplikasi :

WHOIS > http://whois.idnic.net.id [no tools ]

> http://whois.com [no tools ]

> # whois bla.bla.or.id [jwhois.*.RPM [linux ]]

Netcraft.com [ no tools ]

DIG >> record DNS [htdig.*.RPM [linux]]

Traceroute / Tracert (on windows) [ traceroute.*.RPM [linux]]

PING [ bundled on OS ]

B. Scanning

Merupakan tahapan pre-attack dimana Hacker berusaha mengumpulan informasi jaringan yang lebih spesifik dari yang pernah didapatkan pada tahap Reconnaissace

Tingkat Resiko : Tinggi, jika Hackerr bisa mendapatkan kelemahan dari system yang dideteksinya maka Hacker bisa melakukan exploitasi.

contoh : penggunaan Dialers, Port Scanning, Network Mapping, Sweeping, Vulnerability Scanners, dan lain-lain.

Aplikasi :

NMAP for Linux or Windows

IPangry Scanner : http://www.angryziber.com/ipscan/

N-stealh : http://www.nstalker.com/nstealth

NEssus : http://www.nessus.org/download

SuperScan : http://www.snapfiles.com/get/superscan.html

GFI LanGuard

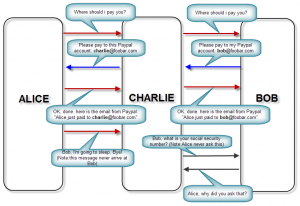

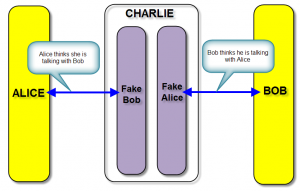

C. Gaining Access

Merupakan tahapan dimana Hacker telah melakukan proses attack. Hacker melakukan proses exploitasi terhadap system.Proses exploitasi dilakukan melalui jaringan, internet, kegiatan offline, pencurian.

Tingkat Resiko : Tinggi, jika Hacker dapat melakukan tekanan2 yang sangat tinggi terhadap level operating system, level aplikasi dan level jaringan komputer. Ada beberapa faktor yang membuat aksi ini semakin lancar diantaranya adalah si Hackere telah dapat memperkirakan kondisi arsitektur dan konfigurasi system yang menjadi target, skill level user + admin dan level akses.

contoh : kegiatan BufferOverflows, DoS [Denail of Services], Session Hijacking, Password Filtering, dan lain-lain.

Aplikasi :

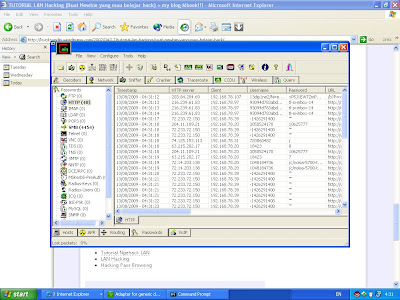

> Sniffing :

• Keylogger :acmeKeylogger http://www.keyloggers.com/download/pcacme/pca_pro.zip

• Ettercap : http://ettercap.sourceforge.net

• Ethereal : windows : http://www.ethereal.com/download.html, Linux > http://www.ethereal.com/download.html

• Winpcap : http://winpcap.polito.it/ <-- Ethereal windows

> Brute Force :

Brutus : http://www.hoobie.net/brutus/brutus-download.html

THC-Hydra : http://thc.org/download.php?t=r&f=hydra-4.6-src.tar.gz

> Cracking passwd :

John the ripper : http://www.openwall.com/john/

D. Maintaining Access

Merupakan tahapan dimana Hacker menguasai system dan berusaha memelihara 'kepemilikan' dari system yang telah dikuasainnya. Pada tahapan ini berarti si Hacker telah mengeksplotasi kelemahan, menanam sesuatu kedalam system dan penedekatan menyeluruh terhadap system yang dikuasainya itu artinya si Hacker bisa malakukan proses Upload, download untuk memanipulasi data, menanam aplikasi dan melakukan konfigurasi terhadap system yang di 'miliki'nya, .

Disini juga si Hacker berusaha membentuk pertahanan agar apa yang didapatkannya tidak bisa diambil alih oleh oleh administrator mampun hacker lain dengan cara membuat ekslusif akses dengan metoda : Backdooring, RootKits, Trojans dan Trojan Horse Backdoors.

Aplikasi :

manually add user [No-tools]

phpshell , cgi-telnet [No tools]

E. Covering Tracks

Merupakan tahapan dimana Hacker membersihkan jejak agar pemilik system tidak mengetahui kalau systemnya telah dimasuki dan telah di attack oleh orang lain. Alasan kegitan ini dilakukan untuk memperpanjang usia kepemilikan system, dapat mempergunakan sumber daya secara terus menerus, menghilangkan barang bukti kegiatan hacking, membuat aksinya terlihati legal.

contoh : Steganography, tunneling, menghapus file log, dan lain-lain.

Aplikasi :

remove.c > simple nomad [Scripts]

simple manually : history -c \

echo " " > .bashhistory / [no tools]

Adapun untuk memberi gambaran tentang keseluruhan proses hacking, di bawah ini disajikan langkah-langkah logisnya.

1.Footprinting. .Mencari rincian informasi terhadap sistem-sistem untuk dijadikan sasaran,mencakup pencarian informasi dengan search engine, whois, dan DNS zone transfer .

2.Scanning. Terhadap sasaran tertentu dicari pintu masuk yang paling mungkin. Digunakan ping sweep dan port scan

3.Enumeration. Telaah intensif terhadap sasaran, yang mencari user account absah, network resource and share,dan aplikasi untuk mendapatkan mana yang proteksinya lemah.

4.Gaining Access.Mendapatkan data lebih banyak lagi untuk mulai mencoba mengakses sasaran.Meliputi mengintip dan merampas password,menebak password, serta melakukan buffer overflow.

5.Escalating Privilege. . Bila baru mendapatkan user password di tahap sebelumnya, di tahap ini diusahakan mendapat privilese admin jaringan dengan password cracking atau exploit sejenis getadmin, sechole, atau lc_messages.

6.Pilfering. . Proses pengumpulan informasi dimulai lagi untuk mengidentifikasi mekanisme untuk mendapatkan akses ke trusted system.Mencakup evaluasi trust dan pencarian cleartext password di regiatry, config file, dan user data.

7.Covering Tracks. . Begitu kontrol penuh terhadap sistem diperoleh,maka menutup jejak menjadi prioritas.Meliputi membersihkan network log dan penggunaan hide tool seperti macam-macam rootkit dan file streaming.

8.Creating Backdoors. . Pintu belakang diciptakan pada berbagai bagian dari sistem untuk memudahkan masuk kembali ke sistem ini dengan cara membentuk user account palsu,menjadwalkan batch job,mengubah startup file,menanamkan service pengendali jarak jauh serta monitoring tool,dan menggantikan aplikasi dengan trojan.

9.Denial of Service. . Bila semua usaha di atas gagal, penyerang dapat melumpuhkan sasaran sebagai usaha terakhir .Meliputi SYN flood, teknik-teknik ICMP, Supernuke,land/latierra, teardrop, bonk, newtear , trincoo, dan lain-lain.